- Stalkerware: средства повседневного шпионажа

- Их методы распространения представляют угрозу

- Программа шпион для андроида mobile spy отзывы. Шпионские программы для Android

- ТОП Бесплатных Программ Шпионов Для Андроид

- Ear Spy: Super Hearing

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО — шпионских программ. Это один из самых старых и самых распространенных типов угроз в сети Интернет: эти программы без разрешения проникают на Ваш компьютер, чтобы инициировать различные противозаконные действия. Стать жертвой таких программ очень легко, однако избавиться от них бывает сложно — особенно в том случае, когда Вы даже не знаете, что Ваш компьютер заражен. Но не стоит отчаиваться!

Мы не оставим Вас один на один с угрозами!

Stalkerware: средства повседневного шпионажа

Вам лишь нужно знать, что такое шпионские программы, как они проникают на компьютер, как они пытаются навредить Вам, как устранить эти программы и как можно предотвратить атаки шпионских программ в будущем. Это словосочетание может вызывать ассоциации с хитроумными устройствами Джеймса Бонда, однако данный термин является общим обозначением вредоносного ПО, которое проникает на Ваш компьютер или мобильное устройство и собирает информацию о Вас, об истории посещений веб-сайтов, о Ваших привычках, связанных с работой в сети Интернет, а также другие сведения.

И, как это ни удивительно, шпионские программы действуют скрытно: проникают на компьютер без Вашего ведома и разрешения, внедряются в операционную систему и поддерживают свое присутствие в ней. Возможно, Вы по неосмотрительности сами разрешили загрузку шпионской программы, согласившись с условиями использования обычного на первый взгляд приложения, которое Вы установили, не прочитав ту часть соглашения, которая написана мелким шрифтом. Каким бы путем шпионская программа ни проникала на Ваш компьютер, она тихо работает в фоновом режиме, собирая данные или следя за Вашими действиями, чтобы в подходящий момент инициировать вредоносную активность в отношении Вашего компьютера или способа его использования.

В частности, она может записывать комбинации нажатия клавиш, делать снимки экрана, перехватывать учетные данные, адреса личной электронной почты и данные веб-форм, сохранять информацию об использовании сети Интернет, а также похищать другие важные сведения, в том числе номера кредитных карт.

- Восстановить фотографии WhatsApp.

- Приложение для шпионажа по внешнему мобильному телефону.

- Скачать VkurSe для Android бесплатно ВкурСе;

- Признаки программы для слежки на гаджете;

- Как следить за телефоном через программу-шпион?;

- Видеонаблюдение через смартфон.

И даже если Вы обнаружите незваного гостя в системе, не следует надеяться, что у такой программы предусмотрена удобная функция удаления. Вот лишь некоторые способы, которыми могут воспользоваться злоумышленники, чтобы заразить Ваш компьютер или мобильное устройство:. В большинстве случаев функции шпионских программ зависят от намерений их авторов.

Их методы распространения представляют угрозу

Ниже приведены примеры наиболее распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:. Шпионская программа маскируется под антивирус Шпионская программа следит за жертвами бытового насилия. Он быстро приобрел популярность в средствах массовой информации. Результат оказался невероятным и пугающим. На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу своей широкой распространенности.

Вместе с тем, в последние годы разработчики шпионских программ также обращают внимание на платформу Apple и на мобильные устройства. Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она имеет более обширную базу пользователей, чем платформа Mac. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения.

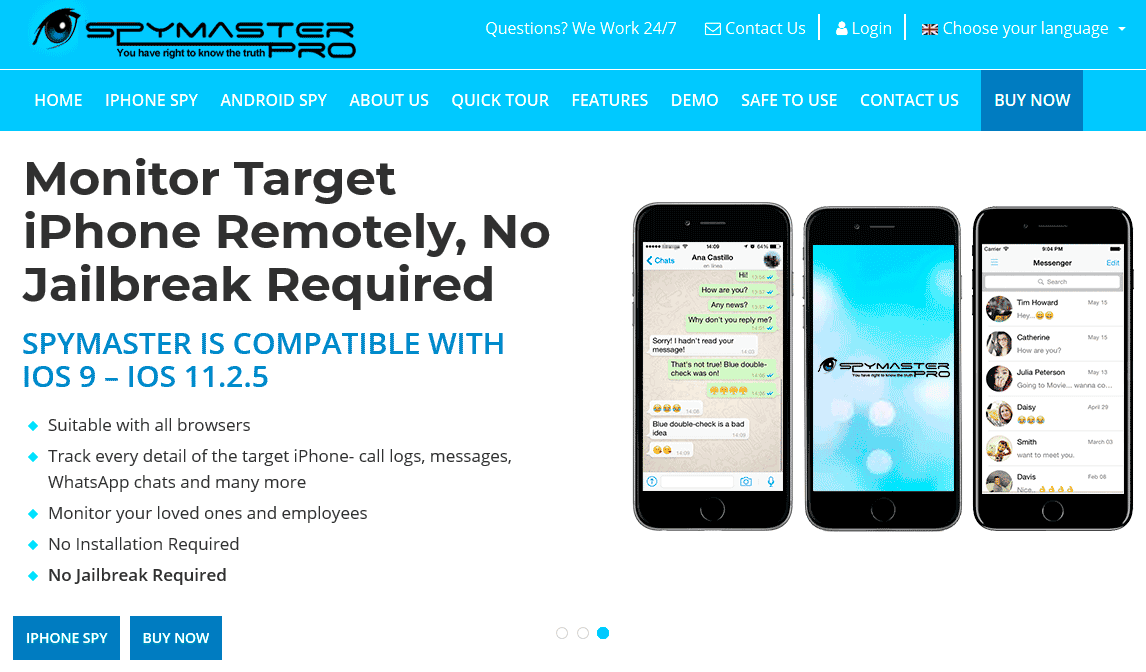

К вредоносным действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг , захват изображения экрана, произвольная загрузка и скачивание файлов, фишинг паролей и т. Эти программы продаются реально существующими компаниями на официальных веб-сайтах, а в качестве их основной цели декларируется контроль за детьми или сотрудниками. Кроме того, шпионские программы для мобильных устройств потенциально могут отслеживать нажатия клавиш, записывать звуки в радиусе действия микрофона Вашего устройства, делать фотографии в фоновом режиме, а также отслеживать положение Вашего устройства с помощью GPS.

Шпионские программы отправляют похищенные сведения по электронной почте или посредством обмена данных с удаленным сервером. Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы. Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные устройства.

- Никогда нельзя узнать, что именно установлено на устройстве.

- Spy Program для WhatsApp.

- Stalkerware: средства повседневного шпионажа | Securelist;

- Удалить контакты WhatsApp;

- WhatsApp от партнера клонирования.

- Mobile Spy App Android без физического доступа;

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или поздно найдет своего покупателя.

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие банковские счета. Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных, может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи компьютеры они заражают в погоне за достижением своих целей.

Программа шпион для андроида mobile spy отзывы. Шпионские программы для Android

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае, если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа, нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. После добавления каждого телефона или компьютера он начнет отображаться в общем списке. Я добавил в систему свой телефон Samsung и планшет Nexus.

ТОП Бесплатных Программ Шпионов Для Андроид

Напротив каждого из них панель управления с тремя функциями — просмотр картинки с камеры, просмотр данных о геолокации и управление микрофоном. Здесь попадаем в окно просмотра картинки, которую передает встроенная камера соответствующего устройства. Тут же есть возможность вызвать еще одну панель управления — для смены камеры, записи видео или активации на устройства микрофона для передачи на него голосовых сообщений.

Возвращаемся назад и кликнем по иконке указателя — откроется страница с картами Гугл, на которой отобразится текущее географическое положение данного объекта, которое определяется либо по интернету, либо по GPS модулю, в зависимости от того, что активировано на том телефоне. Теперь пройдемся по меню в верхней панели программы. Под следующим значком — восклицательным знаком — кроется настройка фильтра сообщений, где настраивается возможность получения оповещений с того или иного устройства.

В четвертом пункте можно включить детекторы движения — если эта функция активирована, то при любом зафиксированном движении в поле зрения камеры на остальные устройства будет отправляться оповестительный сигнал. Здесь же можно настроить, чтобы этот сигнал не был звуковым. Есть и другие интересные и более универсальные программные решения для организации скрытой слежки за телефоном ребенка , например через программу NeoSpy, о которой у нас есть отдельная инструкция.

А сейчас хотелось бы дать еще несколько программ, которые умеют давать доступ к смартфону через CMC. Данный мобильный шпион построен исключительно для родительских потребностей управления. Для установки на Android его нужно скачать из Play Маркета. При первом входе с Вас потребуют ввести Email и пароль. После этого у вас будет доступ не только к карте передвижений владельца телефона, но и сможете прочитать отправляемые с него сообщения.

Еще одна аналогичная программа для телефона — Spy To Mobile.

Однако плюс в том, что доступ в интернет может быть не постоянным, а данные будут передаваться по мере выхода смартфона в сеть. Привожу демо-ролики, в котором показан процесс установки и аккаунт пользователя на их сайте. Вот такие интересные программки, с помощью которых все компьютеры, ноутбуки и телефоны можно объединить через интернет в одну систему слежения — пользуйтесь! Александр Опытный пользователь WiFi сетей, компьютерной техники, систем видеонаблюдения, беспроводных гаджетов и прочей электроники.

Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса "Все секреты Wi-Fi" Задать вопрос. Обязательно открывать на другом телефоне это приложение, чтобы определять его местонахождение и видеть? Я что то не понял? Вписываешь название телефона и что? Или как? Тут какая то непонятка. На 2-й мин. Вы переходите к телефону — это надо делать в самом тел. Для каких операций нужен будет сам аппарат, допустим если он не мой, а моего ребенка-подростка?

Ear Spy: Super Hearing

Извините пжт Александр за банальные возможно вопросы. У меня андроид, у мужа обычный простой телефон, что нужно сделать? Подскажите пожалуйста, на его простеньком телефоне невозможно будет? Я установил у себя это приложение!!!

- Как проверить Android на шпионские программы - найти и удалить, отключить.

- Мониторинг Слушайте мобильный телефон.

- Изменения в последней версии ВкурСе;

- Мобильный телефон Chop для чтения новостей;

- См. Insta, который был на профиль.

- Шпионские программы – Что это такое и как их удалить? | Malwarebytes?

У меня к телефону подключеная ета программа Track View. Как я могу ее отключить, что бы меня не проверяли? Остается ли какая то информация о владельце например над историей поиск, видео,или Инстаграм;И может ли взломщик сделать скриншоты? Как то не понятно. Как мне подключить второй телефон. Тоже скачать это программу потом свой аккаунт вести а потом с моего аппарата что и как сделать что бы следить за другого аппарата.

Не понял как всё это подключить.