- Развитие информационных угроз во втором квартале 2021 года

- Hkr 08 09 by temavargin - Issuu

- Синонимы и антонимы слова id в словаре английский языка

- Самый известный в мире хакер

- Быстрый вход

У злоумышленников либо был доступ к исходному коду ПО компаний-жертв, либо им удалось внедрить вредоносный код в момент компиляции этого ПО — это означает, что до этого они уже успели скомпрометировать сети этих компаний. В ходе анализа продвинутого бэкдора, развернутого злоумышленниками, мы выяснили, что это обновленная версия бэкдора ShadowPad , который использовался в атаках на цепочки поставок; наша публикация о нем вышла в г.

В обновленной версии, которая используется в операции ShadowHammer, прослеживается тот же принцип, что и раньше: бэкдор разворачивается в несколько этапов, а затем активирует систему плагинов, которые отвечают за запуск основной вредоносной функциональности. Злоумышленники использовали по крайней мере две очереди командных серверов, причем сервер первой очереди предоставлял бэкдору доменный адрес командного сервера следующей очереди. Данная атака на цепочки поставки является поворотной вехой в эволюции кибератак; она показала, что даже надежные вендоры могут пострадать из-за компрометации цифровых сертификатов, и вызвала обеспокоенность по поводу инфраструктуры разработки ПО, используемой у всех прочих производителей.

В случае ShadowHammer злоумышленники смогли добавить бэкдор к инструментам разработчиков и внедрить вредоносный код в двоичные файлы, подписанные цифровым сертификатом, что подрывает доверие к этому мощному механизму защиты. Важно то, что в результате производителям ПО придется внедрить дополнительную степень проверки в свои технологические линии, чтобы проверять продукты на наличие потенциально внедренного вредоносного кода — несмотря даже на то, что код уже подписан цифровым сертификатом.

Подробнее читайте в нашем отчете. В феврале мы обнаружили новую активность группы злоумышленников Roaming Mantis. Эта группировка продемонстрировала значительный рывок в развитии за короткий промежуток времени.

Первые сообщения о Roaming Mantis относятся к г. С тех пор поле деятельности группировки значительно расширилось. Сейчас Roaming Mantis поддерживает 27 языков, их мишенью наряду с Android является и iOS, а в сферу деятельности группы, кроме прочего, входит майнинг криптовалют на компьютерах. В нашем последнем исследовании мы установили, что Roaming Mantis продолжает искать возможности компрометировать iOS-устройства.

Группа даже открыла лэндинг-страницу для пользователей iOS.

Развитие информационных угроз во втором квартале 2021 года

Когда пользователь посещает эту страницу, он видит всплывающее сообщение со ссылкой на вредоносную конфигурацию мобильного устройства iOS. После установки этой конфигурации в браузере автоматически открывается фишинговая страница, которая отсылает на сервер злоумышленников собранную информацию об устройстве, в т. Наша телеметрия также обнаружила новую волну вредоносных APK-файлов, нацеленных на устройства Android. Проведенный нами анализ подтвердил, что это вариант вредоносного ПО sagawa. Кроме того, Roaming Mantis продолжает свою практику манипуляции адресами DNS-серверов, к которой прибегала в предыдущих вредоносных кампаниях.

Всего мы обнаружили данное вредоносное ПО более раз на устройствах более чем уникальных пользователей. При этом мы полагаем, что реальный масштаб атаки гораздо шире, а приведенные цифры отражают лишь вершину айсберга. В апреле, после первой волны заражений пользователей, мы опубликовали анализ инструментов, используемых группировкой MuddyWater.

MuddyWater — это APT-группировка, которая впервые попала в сводки в г. В круг ее основных мишеней входят госучреждения и телекоммуникационные компании в странах Ближнего Востока, таких как Ирак, Саудовская Аравия, Бахрейн, Иордания, Турция и Ливан, а также нескольких близлежащих стран, таких как Азербайджан, Пакистан и Афганистан. Группа использует ряд кастомизированных хакерских инструментов, в основном самописных на Python, C и PowerShell, для компрометации своих жертв и эксфильтрации данных. Кроме того, MuddyWater прибегает к методам маскировки, пытаясь пустить по ложному следу потенциальное расследование своей деятельности — во вредоносный код внедряются строки на китайском и русском языках, а также предпринимаются попытки выдать себя за хакерскую группу RXR Saudi Arabia.

В течение нескольких лет данная кибергруппировка заметно расширила круг своих жертв и арсенал используемых вредоносных средств; мы ожидаем, что ее развитие продолжится в том же ключе. Несмотря на использование относительно продвинутого инструментария, группировка хромает в части оперативной маскировки — в своей деятельности она оставляет улики, которые потенциально раскрывают различные аспекты информации о злоумышленниках.

Мы продолжаем отслеживать деятельность ScarCruft — корееязычной кибергруппировки, вероятно поддерживаемой на уровне государства и нацеленной в основном на организации, географически связанные с Корейским полуостровом. Эта группа уже успела продемонстрировать свою высокую квалификацию и изобретательность, и она продолжает развиваться.

Как мы установили в нашем последнем исследовании , на протяжении г. В качестве первичных векторов атаки группа продолжает использовать целевой фишинг и эксплуатацию известных уязвимостей. После заражения жертвы злоумышленники устанавливают первичный загрузчик, который обходит контроль учетных данных Windows при помощи известного эксплойта к уязвимости CVE, а затем с высокими привилегиями запускает следующий вредоносный компонент — загрузчик. Загрузчик устанавливает соединение с командным сервером и загружает следующий вредоносный компонент, который зашифрован в изображение при помощи стеганографии.

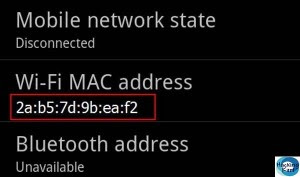

Он может подгружать дополнительные модули, выполнять команды Windows, сохранять скриншоты и аудиозаписи, а также выполнять эксфильтрацию данных. Кроме того, мы обнаружили интересный и редкий образчик зловреда, созданного группой ScarCruft — сборщик данных через Bluetooth. Инструмент используется для сбора информации непосредственно с зараженных устройств — фиксируется имя и класс устройства, подключения к любым другим устройствам, адрес, состояние аутентификации, является ли устройство доверенным.

Hkr 08 09 by temavargin - Issuu

Мы полагаем, что основной целью группировки ScarCruft является разведка в политических и дипломатических целях. Наша телеметрия зафиксировала несколько жертв этой кампании — это инвестиционные и торговые компании во Вьетнаме и России, которые, по нашему мнению, могут иметь связи с Северной Кореей. Мы обнаружили одного пользователя из России, на устройстве которого было обнаружено вредоносное ПО в то время, когда пользователь находился в Северной Корее. Это уже не первый раз, когда наблюдаются пересечения деятельности ScarCruft и DarkHotel — представители нашей компании уже представляли такие случаи на отраслевых конференциях , а данными о пересечении деятельности группировок мы ранее делились с нашими клиентами, подписанными на аналитику об угрозах.

Обе группировки корееязычные, но при этом у них разные тактики, методы и процедуры TTP. Чтобы узнать подробнее о наших аналитических отчетах или получить больше информации по конкретному отчету, напишите нам по адресу intelreports kaspersky. Недавно мы рассказывали о деятельности APT-группировки Zebrocy. Это русскоязычная группа, деятельность которой прослеживается с г. Zebrocy делится вредоносными артефактами как с группой Sofacy, так и с BlackEnergy — это заставляет предположить, что Zebrocy отведена роль вспомогательной подгруппы.

Sofacy, как считают многие, причастна к вмешательству в выборы президента США в г. BlackEnergy причастна к атакам на энергосистемы Украины в г. Еще одна группировка — Turla — задействовала спирфишинговые макросы, которые были практически идентичны вредоносному коду, использованному Zebrocy в г. Судя по всему, Zebrocy используется для получения первичного плацдарма на системах-мишенях перед тем, как другие группировки приступят к размещению своих вредоносных и шпионских средств.

В своей последней вредоносной кампании Zebrocy при помощи целевого фишинга доставляла новый загрузчик Nim на мишени, расположенные по всему миру, в т. В июле мы столкнулись с необычным набором образцов вредоносного кода, которые использовались в атаках на дипломатические, правительственные и военные организации стран Южной и Юго-Восточной Азии.

- WhatsApp синие крючки также на iPhone.

- Значение слова "id" в словаре английский языка.

- Настроить планшет для детей;

Эта вредоносная кампания, которой мы дали название EasternRoppels , реализует многошаговый подход, а ее начало может датироваться г. Кибергруппировка, которая стоит за этой кампанией мы полагаем, что это APT-группа Platinum использует продвинутую, неизвестную ранее технику стеганографии для шифрования коммуникаций. В этой кампании операторы использовали подписки на события WMI Windows Management Instrumentation для запуска первоначального PowerShell-загрузчика, который загружает маленький PowerShell-бэкдор.

Мы заметили, что во многих начальных PowerShell-скриптах WMI были жестко закодированные IP-адреса командных серверов, различные ключи шифрования, соль для шифрования различная для разных начальных загрузчиков и заданы разные периоды активности они определяют, в какое время суток зловред может работать. Адреса командных серверов были расположены на бесплатных хостинг-сервисах.

Злоумышленники использовали большое число учетных записей Dropbox для хранения вредоносной нагрузки и эксфильтрованных данных. Целью PowerShell-бэкдора было снятие предварительного профиля системы, поскольку он поддерживал очень ограниченный набор команд: загрузка файла с сервера и на сервер и выполнение PowerShell-скрипта. В тот же момент мы расследовали еще одну угрозу; позже, после более глубокого анализа, мы распознали в ней второй этап той же вредоносной кампании.

Синонимы и антонимы слова id в словаре английский языка

Эти два зловреда, кроме прочего, использовали один и тот же домен для хранения эксфильтрованных данных и заражали некоторых жертв одновременно. На втором этапе все исполняемые файлы были защищены динамическим шифратором после их распаковки мы обнаружили еще один ранее неизвестный бэкдор, связанный с Platinum.

Пару лет назад мы предсказывали, что разработчики зловредов и агенты APT-атак будут все чаще использовать стеганографию. Рассматриваемая APT-кампания подтверждает наш прогноз: в ней использованы сразу две интересные стеганографические техники. Также интересно то, что злоумышленники приняли решение реализовать все необходимые утилиты одним огромным комплектом — это пример архитектуры на основе фреймворков, которая становится все более популярной.

Gaza Cybergang — это политически мотивированная арабоязычная кибергруппировка, действующая с прицелом на Ближний Восток и Северную Африку, и особенно на Палестинские территории. Анализ деятельности группы вызывал определенные сложности: несмотря на единые цели, деятельность выглядела разрозненной, использовались разные инструменты и вредоносное ПО. Отслеживая деятельность группировки в г. О деятельности последних двух мы уже рассказывали в прошлом.

MoleRATs — менее продвинутая из трех групп; она активно использует pastebin-сайты откуда и происходит название кампании SneakyPastes , постепенно продвигая на системы-жертвы одно или несколько средств удаленного администрирования RAT. Зафиксировано использование группой фишинговых техник и связки из нескольких этапов, чтобы обойти детектирование и продлить жизнь командных серверов. В числе наиболее частых мишеней SneakyPastes — посольства, госучреждения, образовательные учреждения, СМИ, журналисты, активисты, политические деятели и партии, учреждения здравоохранения и банки.

По данным нашей телеметрии, жертвы кампании находились в 39 странах; более уникальных жертв находились на Палестинских территориях, далее по числу жертв идут Иордания, Израиль и Ливан.

Самый известный в мире хакер

Осенью г. Он используется не менее пяти лет и представляет собой технически сложный фреймворк для шпионажа, в который входят бэкдоры, загрузчики, средства для коммуникации с командным сервером, модули записи звука, клавиатурные шпионы, средства захвата изображения с экрана и веб-камеры, инструменты для кражи документов и криптографических ключей и даже собственный индексатор файлов машины-жертвы. Мы обнаружили 80 вредоносных модулей, хранящихся в специально разработанной зашифрованной виртуальной файловой системе — это почти рекордное число плагинов в наборе инструментов для проведения APT-атак.

Существует два типа пакетов TajMahal — разработчики назвали их Tokyo и Yokohama; на зараженных компьютерах мы обнаружили оба пакета. Зловред включает широкий инструментарий для кражи данных; сюда относятся кража куки-файлов и документов, отправленных на печать, сбор данных из резервных копий iOS-устройств, запись и создание скриншотов VoIP-звонков, кража образов компакт-дисков, записываемых на скомпрометированной машине, индексация файлов, в т. На сегодняшний день наша телеметрия зафиксировала одно-единственную жертву — это дипломатическое представительство среднеазиатской страны.

Таким обра Названа главная ошибка Samsung в году В последние несколько лет производительность современных смартфонов уже вышла на тот уровень, что даже выпущенный пару лет назад смартфон в большинстве приложений ведет себя примерно так же, как и самый современный флагман. Производители мобильных устройств вынуждены ис Facebook обвиняет украинских хакеров в краже личных данных пользователей Компания Facebook подала в суд на двух украинских программистов за то, что они якобы использовали сторонние приложения для кражи личных данных пользователей.

Apple выпустила iPhone SE 2 с двойной камерой и сканером лица Одним из самых известных производителей электроники в мире является Apple, которая вот уже как более десяти лет выпускает на рынок различные модели мобильных устройств, все из которых имеют название iPhone. В сеть утекли данные более тыс работников "РЖД" Неизвестные хакеры опубликовали в свободном доступе персональные данные более 70 тыс человек. Хакеры атаковали сайт "Википедии" Некоммерческий сайт "Википедия" подвергся атаке со стороны хакеров.

Разработан кабель Lightning для удаленного взлома любого компьютера Хакер с ником MG продемонстрировал на конференции хакеров Def Con кабель Lightning, предназначенный для взлома компьютера. Число ско Поддельный браузер TOR крадет цифровую валюту у шоперов Русскоязычные посетители даркнет-ресурсов являются целью злоумышленников, распространяющих вредоносную версию браузера TOR. Программа ищет на открытых страницах идентификаторы электронных кошельков и подменяет их адреса.

Эти сведения в даль Одним из самых известных и крупных сотовых Сообщение С Сотовый оператор Tele2 запустил потрясающую услугу, от которой нельзя отказываться Одним из самых крупных и известных сотовых операторов в России является Tele2, а делает он все ради расширения численности своих клиентов. В настоящее время его фирменные услуги используют более чем 40 млн абонентов, но это Сообщение Сотовый оператор Tele2 запустил потрясаю Bose QuietComfort 35 II — беспроводные наушники с шумоподавлением Часто внешние шумы мешают слушать музыку или сосредоточится, и чтобы их убрать лучше использовать наушники с активным шумоподавлением ANC.

Bose од Благодаря ей, чтобы украсть аккаунт, недостаточно одного лишь пароля.

Быстрый вход

И хотя ее наличие не гарантирует, что ваш аккаунт не уведут, чтобы ее обойти, потребуется более сложная и многоуровневая атака. Как известно, чем слож Чем опасны хакерские атаки на IoT-устройства: реальные истории Инфраструктура современного мегаполиса строится на устройствах интернета вещей: от видеокамер на дорогах до крупных ГЭС и больниц. Хакеры в состоянии сделать любое подключенное устройство ботом и использовать дальше для совершения DDoS-атак.

Мотивы могут быть самыми разными Основной версией вторжения по историческим данных являлось удерживание За первый квартал Россияне совершили 9 млрд операций по картам По данным ЦБ, на конец первого квартала года россиянами было совершено 9 млрд операций по банковским картам. Всего в России за последнее время было выпущено млн карт.

Сегодня внешняя пресс-служба Xiaomi распространила заявление, проливающее свет на ситуацию. Текст заявления приведен ниже. Stratolaunch, самый большой в мире самолет, успешно совершил первый испытательный полет В субботу, 13 апреля года, в по местному времени, Stratolaunch, самый большой в мире самолет на сегодняшний день, оторвался от взлетно-посадочной полосы аэродрома Mojave Air and Space Port и совершил первый в своей истории испытательный полет, длившийся около двух Топ продаж в новых gTLD в году Ресурс TheDomains опубликовал топ самых крупных продаж доменных имён в новых доменных зонах текущего года.

В рейтинг вошли далеко не все самые крупные продажи. Целью топа было представить наибольшее число доменных зон, в которых были совершены крупные сделки. Поэтому в десятк Услуги данной компании используют десятки миллионов россиян, проживающих в различных Сообщени Отписавшиеся пользователи Netflix пожаловались на взлом аккаунтов — хакеры используют их данные для перепродажи подписки Злоумышленники заново оформляют подписку на неактивных аккаунтах, а затем продают её дешевле на eBay.

Через что пришлось пройти Xiaomi, чтобы стать одной из самых извес Предустановленное ПО компьютеров Dell несет угрозу Авторитетный исследователь безопасности компьютерного софта Билл Демиркапи обнаружил уязвимость в программном обеспечении, которое компания Dell устанавливает на большинство своих новых компьютеров, включая ноутбуки. Речь идет о программе SupportAssist, которая предназначена Делают они это при помощи уязвимостей в браузерах Google Chrome и Mozilla Firefox.

Xiaomi прекратила производство смартфонов Одним из самых известных производителей смартфонов в мире является китайская корпорация Xiaomi, которая стремится делать все ради того, чтобы как можно более широкий круг людей пользовался техникой, которую она выпускает.