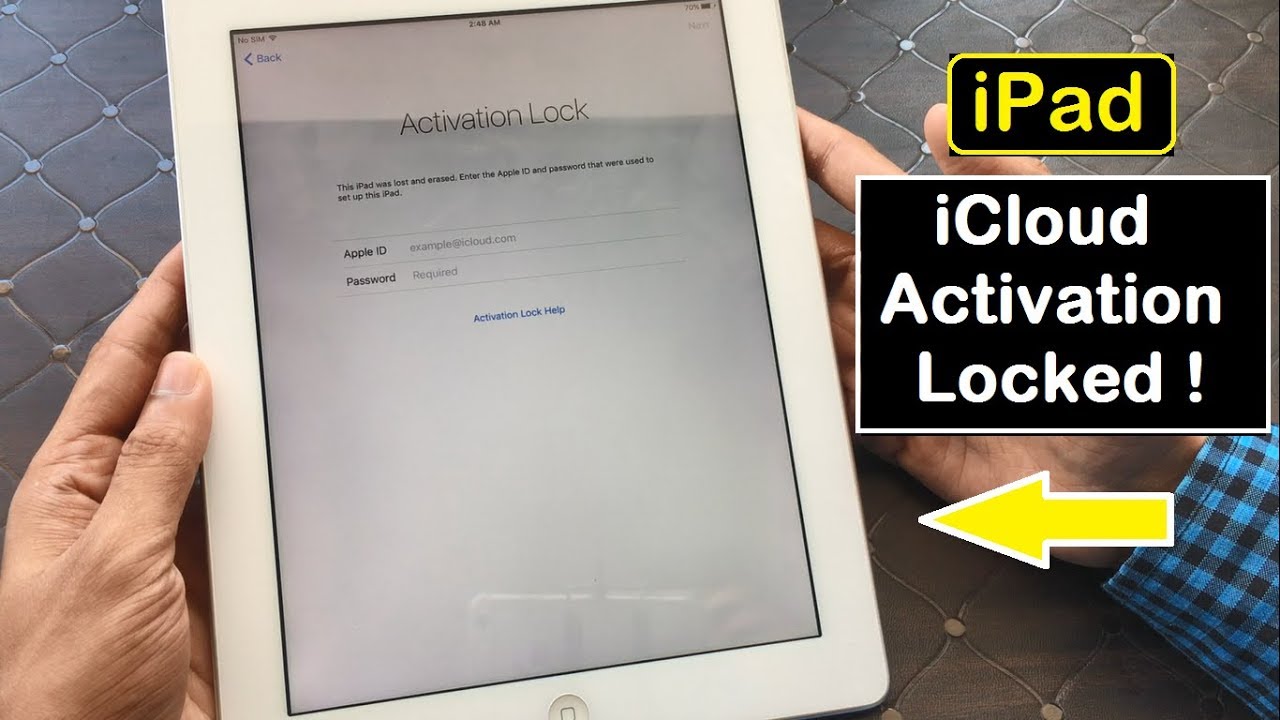

- Как снять блокировку активации iphone 5s. Быстрый обход активации iPad

- Как снять блокировку активации iphone 5s. Быстрый обход активации iPad

- Вы находитесь здесь

Gansu Bixi International Trade Co. Cangnan Hengmao E-Commerce Firm. Ananda International Industrial Limited. Shenzhen Que Yun Trading Co. Shenzhen Runtouch Technology Co. Shandong Senter Electronic Co. Shenzhen City Honglixinda Electronic Co. CWHT Brightside oem планшет с логотипом android 10 lte разблокированный планшет android 7 дюймов 4g lte. Инструменты для ремонт а Мобильная беспроводная видеокамера селфи-палка Роскошный чехол для мужчин дешевый разблокированный сотовый телефон. Shanghai Chufeng Trading Co.

RZM dongle разблокированный активированный оригинальный Ремонт для смартфона android.

Как снять блокировку активации iphone 5s. Быстрый обход активации iPad

Подержанный сотовый Оригинальный разблокированный ремонт ный инструмент и оборудование для мобильного телефона. AsanSam Box ремонт и разблокировка программного обеспечения для смартфона. Низкий минимальный заказ Aliexpress продавец серебристый класс А 32 Гб экономичный ремонт непроверенный сотовый телефон для Apple Iphone 6 Plus.

Чехол для сотового телефона, умные часы, чистые Чехлы, запасные части, зимний Аккумулятор для ремонт а, инструмент, бумажник, автомобильное зарядное устройство, разблокированный зеркальный телефон. Горячая Распродажа функциональная коробка для ремонт а разблокировки мобильного телефона. Отличное качество, готовый к использованию Золотой класс А ГБ, экономичный ремонт , непроверенный мобильный телефон для Iphone 7. Ремонт ный ящик octopus для разблокировки мобильного телефона для ios и android. Поставщик торговой гарантии, золотой телефон класса А, ГБ, выдерживает экономичный ремонт , разблокировка, хорошее состояние, для Apple Iphone 6 Plus.

Прочие промышленные машины и оборудование 1. Инструменты и оборудование. Прочие ручные инструменты 2. Недоступен 1. Послепродажное обслуживание. Видео технической поддержки 6. И да, хорошее шифрование без ключа-это просто случайный шум, будь то на настольном компьютере или на смартфоне или еще что-нибудь. DavidMulder позвольте мне показать вам другой крайний случай тогда: вы покупаете телефон, а телефон-кейлоггер, предварительно установленные на заводе.

Видите, игра закончена до начала. И зачем так сложно: с возможностью замены экрана злоумышленник может просто eyesdropping учетные данные. Все-таки ковка экрана можно обнаружить, верно, и это означает, что игра еще не закончена. Видите, ваш кибербезопасности стакан наполовину пуст, мой друг. В результате единственным реальным отличия от побочных эффектов разборки. У вас есть только для чтения, системный раздел под ДМ-Верити защиты?

Или, может быть, ИМА настроен на ваш персональный компьютер? Вы проверили, что все секретные ключи правильно обнуляется в памяти после отключения от WiFi? Что сказал, я скажу, что набор микросхем Мобил реализации защищенного загрузки -- на обе прошивки и программный уровни-как правило, лучше, чем на ПК с UEFI статус-кво.

Спасибо за ваши комментарии, ребята, я постоянно совершенствую свой ответ. Вскоре, вы не можете "и пропустить расшифровку и": мигает бутлоадера приводит к очистки данных, в конце концов сброс настроек. Например, традиционный настольный компьютер без шифрования диска не является безопасным в отношении злоумышленник с физическим доступом. Их можно снять жесткий диск и получить доступ ко всем данным.

Как снять блокировку активации iphone 5s. Быстрый обход активации iPad

Такая атака-это так просто, это есть "Игра окончена" по. Некоторые устройства спроектированы так, чтобы быть безопасной в ненадежной физической среды, по крайней мере в ограниченных условиях и современный смартфон является примером этого. Ваш средний скрипт кидди не может украсть данные с заблокированного смартфона. На самом деле, ваш средний кибер эксперт по безопасности не могут; это сфера специалистов. Однако, известно, что специализированных компаний и агентств, таких как ФБР может извлекать данные из заблокированных телефонов.

Лично я бы сказал, что блокировка всех, кроме специалистов и ФБР не на "Игра окончена" по. Особенно в качестве таких агентов у других был атаковать смартфонов, таких как браузер, ноль дней. Несмотря на возражения, если вы не супер педантичный, я склонен говорить "нет", или "в основном нет". Но когда дело доходит до ситуаций, где можно было бы сказать "Да" и другие проблемы гораздо серьезнее, чем кто-то разблокировка телефона.

Кто-то can этого также могут полностью исчезнуть. Или, файл ордер облако, по этому вопросу. Современные телефоны имеют специализированное оборудование, которое magically шифрует и расшифровывает данные, ключ не выходя из волшебных фишек. Что магия чип также имеет специальные положения на"фитиль" смотрите, что physically уничтожить его способность делать это, при определенных обстоятельствах. Разные производители называют свою магию по-разному на"безопасный анклав" В, С "Нокс", У , но это более или менее все равно.

Итог: получение данных-это тяжело, очень тяжело. Использовать НЧ exploit и получить root-доступ, установить программы-шпионы, а у вас телефон разблокирован. Сделано, и благодарю вас за вашу помощь. Физический доступ не является необходимым условием, глупости достаточно. С другой стороны, с точки зрения, что "Ой, мои данные! Подключив кабель и при нажатии на волшебную кнопку громкости последовательности достаточно. Однако есть маленькое "но и".

Вы находитесь здесь

Во-первых, это приведет к удалению всех данных. В-третьих, процесс занимает минут, поэтому нужно иметь доступ к устройству в течение достаточно долгого времени. Делать, что скрытно, в то время как висит вниз головой с потолка, как мой кофе? Если это произойдет, и если это ваша единственная проверка подлинности, и вы не принимать другие меры, то да Признание лица была подтверждена не слишком безопасно, и история с Samsung на дисплее сканеров год или два назад был довольно забавный опыт.

Таким образом, каждый раз, когда пользователь положит палец на сканер, сканер распознал палец, под разными углами и с различным масштабом, давление, гряды глубину по давлению, и тому подобное Следовательно, ИИ научился Сделайте это несколько тысяч раз, и каждый может разблокировать телефон. Ничего удивительного. За разумную пароль, и в графе "стереть данные после х неудачных попыток входа" в практической риск равен нулю Да это не ноль, но это для всех практических целей.

Заменить устройства с одинаково выглядящие, и проанализировать реле атаки, как с пальца Что, хм, возможно. Миссия невыполнима возможным. Производя идентичные телефоны с одинаковыми внешностью и идентичным-красивый экран блокировки может стать не девчонка много хлопот, но без уже имея доступ к устройству, становится на стартовый экран и все, чтобы быть именно право является реальной проблемой. После этого расшифровать флэш-памяти. Да, это возможно. Но это, снова погрузилась в "просто геройство, Миссия невыполнима" в царстве.

Эти чипы специально предназначенных, чтобы сделать это трудная работа. Вам необходимо работать с крайней осторожностью в очень небольших масштабах, зачитал minimal электрический заряд, и даже тогда есть хороший шанс, что вам его испортить. Кроме того, подавляющее большинство пользователей хранит свои данные в облачные сервисы, как для резервного копирования и обмена между устройствами, в ведении someone возможно третьих лиц, и, скорее всего, связаны с американской фирмами на серверах в неизвестных местах, вероятно, подпадают под действие правил, таких как SCA и облако, с незнакомыми людьми, имея неизвестных уровней доступа.

- SPY мобильный телефон без физического доступа.

- Хакер №11 ноябрь by Юрий Кучерук - Issuu.

- Телефон приложения Местоположение.

- Найдите человека для своего номера мобильного телефона в Перу;

- Пункт назначения мобильного телефона легко и бесплатно без приложения?

- NCK, RPL, Логи, Активации GSM.

- Разблокирование MDM - корпоративного iPhone или iPad.

И, с неизвестно, если представить, шифрование. Видя, как облако и "должен" в редакции независимо от физического местоположения, Успенский "нет шифрования" это очень правильное предположение. Для Android история немного слабее, например инструменты как Dr. Это огромный модный упрощенно: есть магия, которая позволяет взломать, а также ФБР Единственный способ в этом мире, чтобы "взломать" и устройство для перебора ключа.

Но если вы еще помните ключ, то они будут делать thermorectal криптоанализа :. Петерис возможно, я вас удивлю, но даже они не могут взломать все. А вооруженные силы действительно использует мобильные телефоны. Некоторые специальные секретные военные телефоны с самоуничтожения из фильмов?

Военных сил с помощью полки телефоны не означает, что вне-шельфа телефоны невзламываемым, это единственная причина, почему другие вооруженные силы, возможно, захотите купить такие услуги для использования в Battlefield криминалисты. Петерис есть разница между автономной атаки и время атаки. Если вопрошающий спрашивает о любой атаки, "Я бы вам взломали", он был бы другой разговор. Ваш пример выполнения атаки против разблокированный телефон, который может осуществляться удаленно без физического доступа.

Почему мы должны обсуждать это дело в этой теме? С таким же успехом мы могли бы рассмотреть просто фишинг. Очевидно, что приложения имеют уязвимости, и даже ваш пример затрагивает один изолированного приложения. Вы не можете просто бросить "и zeroday" и "знаменитостей" и слова здесь и там. Ключ шифрования хранится на отдельный чип безопасности, который также обрабатывает сдать проверочный код и код, полученный от отпечатков пальцев ID.

Это фирменная фишка, что никто не знает о.

- Читать новости без мессенджера.

- Использование системы MDM для управления блокировкой активации и режимом пропажи;

- Обход активации Apple ID и снятие блокировки iCloud?

- Мониторинг детей с мобильным телефоном;

- WhatsApp Spy Freeware.?

- Игра Не Закончилась!

- Как снять блокировку активации iphone 5s. Быстрый обход активации iPad.